Mozilla stärkt mit der neuen Firefox Version 86 erneut die Privatsphäre seiner Nutzer. Nachdem mit Version 85 bereits den „Supercookies“ der Kampf angesagt wurde, wird mit der neuen „Total Cookie Protection“ seitenübergreifendes Tracking fast unmöglich gemacht.

Was ist Total Cookie Protection?

Tracking, u.a. mittels Cookies, für Drittanbieter blockiert.

Total Cookie Protection ist neben dem „network partitioning“ der zweite Baustein für Mozillas „state partitioning“-Initiative, welche die Privatsphäre der Firefox-Nutzer stärken soll, indem sie den Zugriff von Drittanbieter-Skripten auf diverse Speicherplätze des Browsers einschränkt und auf die besuchte Website isoliert.

Aktuell ist Total Cookie Protection standardmäßig nicht für alle Firefox Benutzer aktiviert, sondern nur für User die in den Datenschutz- und Sicherheitseinstellungen die Option „Streng“ aktiviert haben.

Wie funktioniert Total Cookie Protection?

Mit aktivierter Total Cookie Protection werden Cookies im Firefox nicht mehr nur in einer zentralen Stelle des Browsers seitenübergreifend gespeichert, sondern pro Domain voneinander abgeschirmt abgelegt.

Zur Veranschaulichung ein Beispiel:

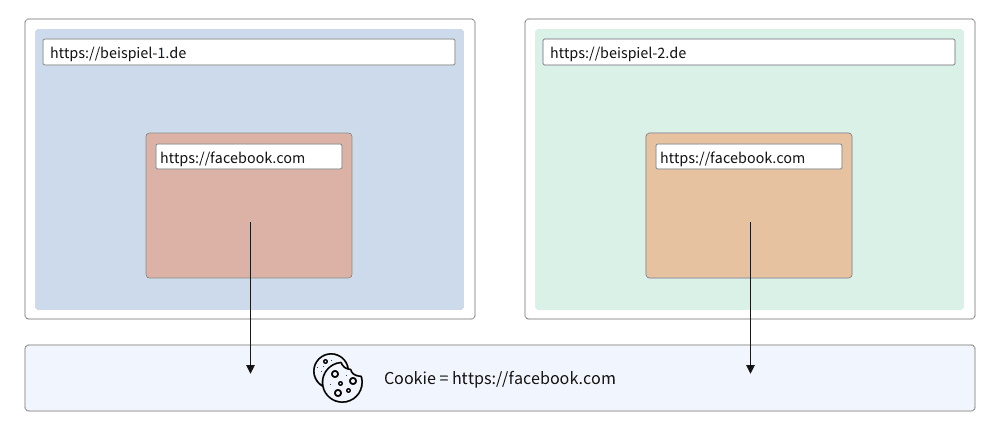

Bislang besuchte ein User die Website beispiel-1.de, auf welcher ein Skript von Facebook eingebunden ist. Das kann ein spezielles Conversion / Retargeting Pixel sein, aber auch ein einfacher Like-Button ist dafür vollkommen ausreichend. Facebook speicherte nun einen Cookie (als 3rd Party Cookie mit der Domain facebook.com) im Browser ab, welcher den User durch eine eindeutige ID identifiziert.

Besuchte nun der gleiche User die Website beispiel-2.de, auf welcher ebenfalls ein Facebook-Skript eingebunden ist, erkennt das Skript den bereits existenten Cookie (welcher auf der Website beispiel-1.de gesetzt wurde) und kann so ein Besucherprofil des Users über beide Webseiten hinweg erstellen.

Vor Total Cookie Protection wurde der Cookie-Speicher im Browser über alle Webseiten hinweg geteilt.

Der Zugriff auf das bereits bestehende Facebook-Cookie ist nur möglich, da alle Cookies zentral an einer Stelle im Browser gespeichert werden und für die jeweilige Domain, von welcher aus sie gesetzt wurden (in diesem Fall facebook.com), zugänglich sind.

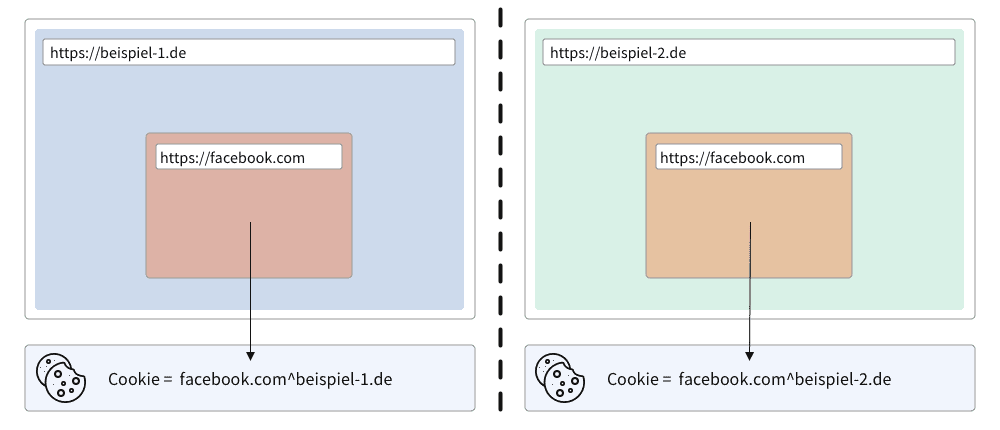

Total Cookie Protection greift genau hier an: Firefox bietet zukünftig nicht mehr nur einen gemeinsamen Speicherplatz für Cookies an, sondern isoliert diesen Speicherplatz und reduziert ihn auf den Umfang der jeweiligen Website, auf welcher der Cookie gesetzt wurde.

Das Verfahren funktioniert dabei nach dem eTLD+1 Prinzip. Anstatt einen Cookie weiterhin nur von der 3rd Party Domain facebook.com zu speichern, wird dieser mit der Domain der aktuellen Webseite verknüpft (facebook.com^beispiel-1.de) abgelegt.

Mit Total Cookie Protection werden Cookies von verschiedenen Webseiten isoliert und in Abhängigkeit der Webseite, auf welcher sie gesetzt wurden, getrennt voneinander gespeichert.

Im obigen Beispiel würde das Facebook-Skript auf der Website beispiel-2.de auf keinen Facebook-Cookie zugreifen können, da bislang noch keiner auf dieser Website gesetzt wurde. Der zuvor auf beispiel-1.de gesetzte Facebook-Cookie existiert nämlich nur noch im Kontext der Website beispiel-1.de und wird nicht über mehrere Webseiten hinweg im Browser verfügbar gemacht.

Welche Speicherplätze sind von Total Cookie Protection betroffen?

Die Isolation des Speicherplatzes auf Domain-Ebene betrifft nicht nur Cookies, sondern eine Vielzahl von verschiedenen Mechanismen, die zur Speicherung von Informationen im Browser verwendet werden können:

- Cookies

- localStorage

- sessionStorage

- DOM Cache

- IndexedDB

- Broadcast Channel

- Shared Workers

Ausnahmen der Total Cookie Protection

Dass eine vollkommene Isolation von Cookies nicht immer durchführbar ist, wird spätestens beim Thema Login ersichtlich. Oftmals muss ein Login über mehrere (Sub-)Domains hinweg gewährleistet sein, besonders wenn Single Sign-on (SSO) Dienste eingesetzt werden. Total Cookie Protection würde auch ein seitenübergreifendes Login, welches auf Cookies aufbaut, verhindern.

In diesem Fall bietet Firefox mittels Heuristiken eine Möglichkeit an, dass der seitenübergreifende Cookie-Zugriff in bestimmten Fällen erhalten bleibt. Gleichzeitig liefert Mozilla allerdings eine Warnung aus, dass diese Heuristiken nur eine Übergangsfunktion darstellen, die den Ausfall von Webseiten verhindern sollen. Entwickler sollten sich also nicht darauf verlassen, dass diese Methode für immer im Browser enthalten bleibt.

Storage access heuristics are a transitional feature meant to prevent website breakage. They should not be relied upon for current and future web development.

User um Zugriff auf Cookies mittels Storage Access API fragen

Entwicklern bietet Firefox über die Storage Access API einen Weg an, um ihre User seitenübergreifend um Cookie-Zugriff zu bitten. Dies erfolgt durch die Funktionen document.requestStorageAccess und document.hasStorageAccess, wobei letztere lediglich überprüft, ob der Zugang bereits gewährt wurde.

Wichtig ist hierbei, dass eine Anfrage über die Storage Access API explizit vom User bestätigt werden muss, beispielsweise per Klick auf einen Button. Willigt der User ein, gilt die Erlaubnis für 30 Tage und muss dann erneuert werden.

Da beide API-Funktionen strengen Limitierungen unterliegen und zusätzlich in verschiedenen Browsern unterschiedlich implementiert wurden, empfiehlt es sich die Spezifikation genau durchzulesen.

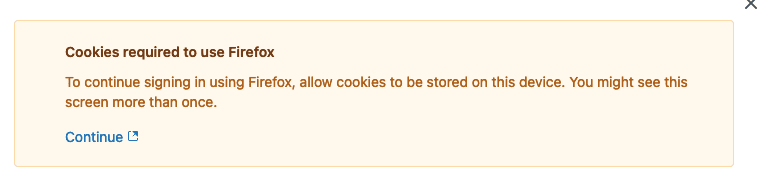

So zeigt Zendesk beispielsweise über dem Login-Formular eine Meldung an, die den Zugriff auf seitenübergreifende Cookies erfragt. Willigt der User ein, erlaubt Firefox für die Domain zendesk.com ein temporäres Zugriffsrecht von 30 Tagen auf seitenübergreifende Cookies.

Zendesk bittet mittels Storage API seine User um Erlaubnis auf Cookies zuzugreifen, um einen problemlosen Login anbieten zu können.

Reicht im Firefox der Klick auf den „Continue“ Button im obigen Beispiel aus, so kommen unter Safari zwei weitere Schritte hinzu. Der User wird nach dem Klick auf den Link darüber informiert, dass er bitte Cookies im Browser zulassen soll:

Zendesk informiert den User darüber, dass Cookies zugelassen werden müssen.

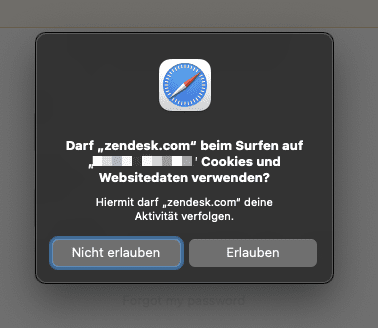

Hat der User in diesem Schritt den “Continue” Button geklickt, so muss er zuletzt zusätzlich noch ein weiteres Popup bestätigen, damit die browserspezifischen Anforderungen von Webkit an die Storage Access API erfüllt werden:

Um die Anforderungen an die Storage Access API zu Erfüllen, muss in Safari ein zusätzliches Browser-Popup vom User bestätigt werden.

Die Storage Access API wird momentan von Firefox, Edge und Safari unterstützt. Chrome hat die Unterstützung hinter einem Feature Flag bereits im Oktober 2019 implementiert. Der Rollout für alle User lässt allerdings seitdem auf sich warten.

Auswirkungen der Total Cookie Protection

Immer mehr Browser verabschieden sich von 3rd Party Cookies und schränken seitenübergreifendes Tracking ein. Die Implementierung der Total Cookie Protection ist ein richtiger und wichtiger Schritt seitens Mozilla, für die Privatsphäre seiner Nutzer einzustehen.

Mit einem Marktanteil von gerade einmal knapp 4% im Browser-Markt spielt Firefox leider bereits seit Jahren eher eine untergeordnete Rolle im Vergleich zum allmächtigen Chrome. Das hier zum tragen kommende Prinzip der Isolierung von Browser-Speicherplätzen sollte aber dennoch ernst genommen werden.

Wie Firefox haben auch Safari (mit Intelligent Tracking Prevention), Brave und viele andere Browser ähnliche Mechanismen bereits im Browser implementiert, die den Zugriff auf Cookie-Informationen über verschiedene Webseiten hinweg enorm einschränken.

Auch Chrome wird voraussichtlich bald mit seiner Privacy Sandbox-Initiative nachziehen. Das Federal Learning of Cohorts (FLoC) Feature, das im zweiten Quartal 2021 ausgerollt werden sollte und damit auch endgültig 3rd Party Cookies in Googles hauseigenem Browser abschaffen sollte, liegt zwar derzeit auf Eis bis die letzten rechtlichen Hürden (DSGVO und ePrivacy Konformität) geklärt sind. Wo die Zukunft in Bezug auf 3rd Party Cookies hingeht, ist aber nach wie vor eindeutig.

Keine Frage, Advertiser und Trackingunternehmen stehen schwierige Zeiten bevor, wenn sie sich nicht anpassen und ihr Geschäftsmodell rein auf Datensammlung ausgelegt ist. Der Fokus wird in Zukunft wohl vermehrt auf First Party Daten liegen, also Daten, die ein Webseitenbetreiber direkt von seinen Besuchern und Kunden erheben kann. Diese Informationen lassen sich bislang noch problemlos in Cookies ablegen und können auch mit einer Kunden-ID (z.B. über einen Kundenlogin) verknüpft werden.

Wie die Zukunft von z.B. Retargeting-Maßnahmen konkret aussieht, ist allerdings bislang ungewiss. Googles Prinzip, Personen mit ähnlichem Verhalten und Interessen in eine Kohorte zu packen, klingt nach einem gangbaren Ansatz, wenn es in Einklang mit der DSGVO gebracht werden kann.

Wir behalten die Entwicklungen im Auge und informieren Sie, sobald es Neuigkeiten gibt.